Voyons les différents protocoles de réseau :

Pour que 2 ordinateurs ou 2 périphériques de réseau puissent échanger des informations. Il faut qu’il établissent une communication.

Un protocole de réseau permet à deux systèmes de communiquer en utilisant les mêmes règles.

Les protocoles sont les éléments matériels ou logiciels qui appliquent les règles du modèle OSI pour transférer les informations au sein d’un réseau.

Une couche est une partie de suite de protocoles. Chaque couche prend en charge un aspect donné des transferts d’informations.

Il faut que les ordinateurs connectés aient le même raison, sinon l’information ne peut se faire.

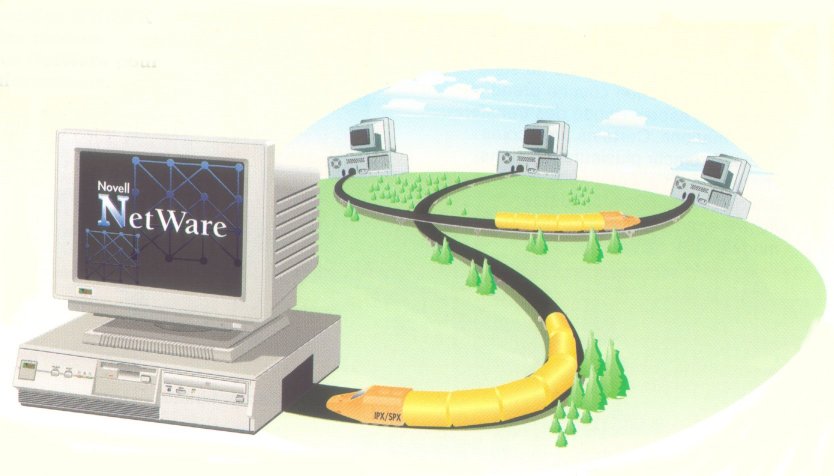

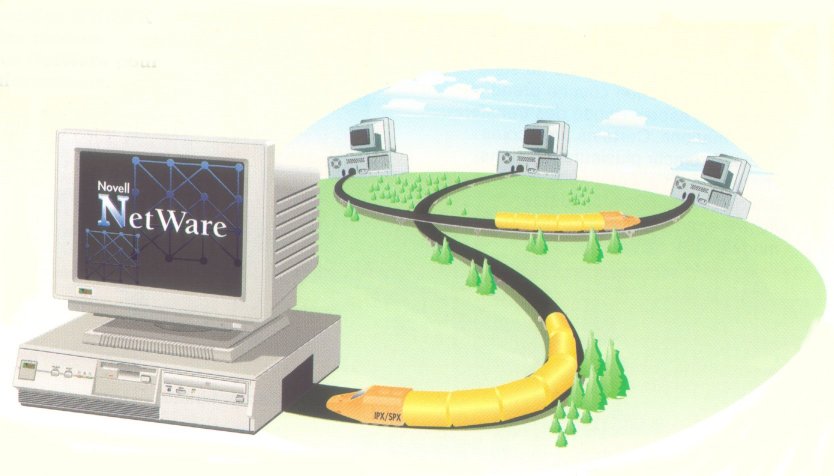

Le protocole IPX/SPX est utilisée sur les réseaux fonctionnant sous NetWare pour transférer les informations.

IPX :

Le protocole IPX (Internetwork packet exchange) est une variante d’un protocole crée par le fabricant Xerox. Il sert à transférer des informations entre des ordinateurs ou des périphériques situés sur des réseaux différents et à déterminer la position de chaque ordinateur ou périphérique par rapport aux autres.

Ce protocole IPX ne surveille pas la transmission et ne contrôle pas la fiabilité des données.

SPX :

Le protocole SPX (Sequenced Packet Exchange) est un extension du protocole IPX. Il sert à transférer les informations mais, contrairement au protocole IPX, il crée une connexion entre les deux ordinateurs ou périphériques et surveille la transmission.

Le protocole SPX garantit également que les données ne comportent pas d’erreurs.

NetWare est un système d’exploitation de réseau très utilisé dans les grandes entreprises.

Tunnelage :

Le tunnelage est une opération qui consiste à utiliser un protocole pour transférer des informations au sein d’un réseau d’un autre type.

La suite de protocoles IPX/SPX est compatible avec le tunnelage IP. Il est donc possible de transférer des informations entre des réseaux Netware en utilisant un réseau TCP/IP ou Internet.

Ports :

Un port est un emplacement de la mémoire utilisé par un programme .Les ports sont des emplacements virtuels qui n’existent que pendant que l’ordinateur fonctionne.

La suite de protocoles IPX/SPX utilise des ports pour indiquer à quel endroit les informations doivent être acheminées pour atteindre le programme approprié.

Le protocole NetBEUI est un protocole de

réseau utilisé sur les réseaux de petite taille fonctionnant

sous un système d’exploitation Microsoft.

NetBios :

Le protocole NetBios (Network Basic Input/Ouput System) a été conçu par IBM pour permettre aux ordinateurs de communiquer en réseau.

Le protocole NetBEUI (NetBIOS Extended User Interface) a été conçu pour être plus performant que le protocole NetBIOS.

NetBEUI est utilisé uniquement sur les systèmes Microsoft, il y a un inconvénient c’est que le protocole NetBEUI n’est pas routable.

Son histoire : Conçu au milieu des années 1970, développé à la demande du DOD( Department of Defense) par DARPA( Defense Advanced Projects Research Agency). Il a mûri avec L’ARPANET groupe de travail, puis au début des années 1980 DARPA architecture son réseau APARNET avec TCP/IP.

Le protocole TCP/IP est utilisée pour faire communiquer des réseaux

reliant des ordinateurs de différents types. C’est sur cette suite de

protocoles que repose le fonctionnement de l’Internet.

Principales normes des protocoles de l’Internet :

|

ARP |

Address Resolution Protocol |

|

RARP |

Reverse ARP |

|

IP |

Internet Protocol |

|

ICMP |

Internet Control Message Protocol |

|

IGMP |

Internet Group Multicast Protocol |

|

UDP |

User Datagram Protocol |

|

TCP |

Transmission Control Program |

Il y a le principe de l’encapsulation / désencapsulation.

La suite de protocoles TCP/IP a été conçue pour permettre à l’ensemble de réseaux qu’est l’Internet de résister à des perturbations aussi graves qu’une guerre. Elle présente l’avantage d’être capable de rerouter les informations lorsqu’un segment de réseau est endommagé et ne permet plus aux informations de circuler.

Types de réseau :

La suite de protocoles TCP/IP peut être utilisée sur différents types de réseau et notamment sur les réseaux Ethernet, Token Ring et même sur les réseaux qui reposent sur des connexions par modem.

Standard ouvert :

Le principal avantage de la suite TCP/IP est qu’il s’agit d’un standard ouvert . Cela signifie que n’importe quelle entreprise ou personne peut concevoir un périphérique ou un logiciel utilisant cette suite de protocoles sans avoir à acquitter des droits.

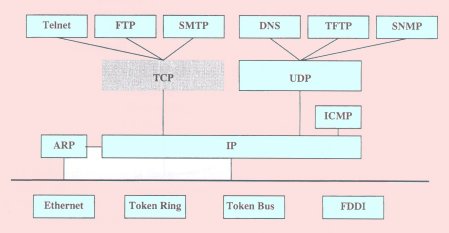

Protocoles TCP/IP classiques :

La suite de protocole TCP/IP englobe un grand nombre de protocoles. Chacun de ces protocoles remplit une fonction précise.

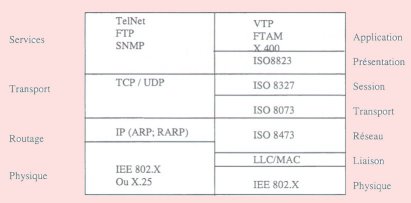

Comparaison TCP/IP et OSI :

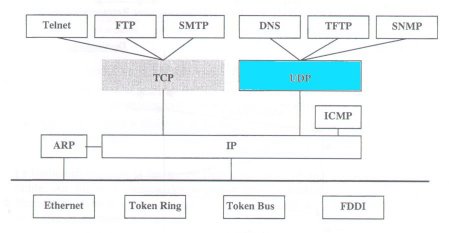

Dans les réseaux TCP/IP, la couche liaison comprend les technologies suivantes :

Ethernet, Token Ring, FDDI, Relayage de trames, X25, SLIP, PPP et ATM.

La couche réseau est implémentée en utilisant le protocole IP (mécanisme d’adressage).

La couche transport est assurée par les protocoles TCP et UDP.

Les réseaux TCP/IP ne possèdent pas de couche de session car certaines caractéristiques de cette couche sont fournies par le protocole TCP.

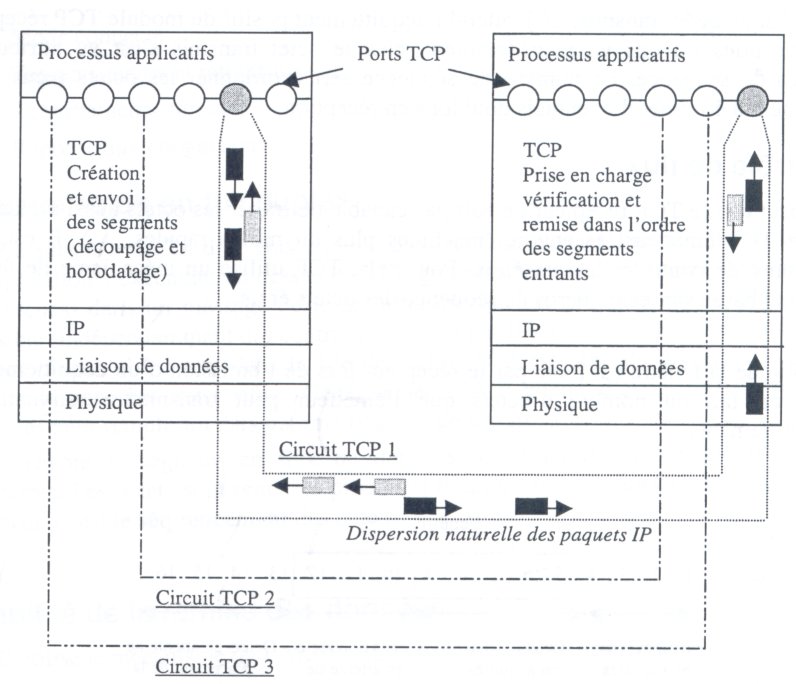

TCP :

Le protocole TCP (Transmission Control Protocol) sert à transférer des informations entre deux ordinateurs ou périphériques d’un réseau TCP/IP. Il utilise des ports virtuels pour établir les connexions et surveille la transmission des informations.

S’exécute au dessus de la couche IP et se fonde sur les services suivants :

TCP assure le transfert des données de base avec un haut niveau de contrôle de qualité. Il offre un service orienté connexion et peut garantir la remise des données, alors qu’ IP est non fiable et ne garantit en aucune façon la remise des paquets.

TCP offre les fonctionnalités suivantes qui constituent également des points forts :

Transmission en full duplex :

TCP assure le transfert d’un flux continu d’octets dans chaque direction. Les processus d’application s’exécutant au-dessus de TCP groupent des données devant être envoyées(ou reçues) dans un message de taille arbitraire qui est généralement la plus grande possible(indépendamment des contraintes subies par IP). Quand TCP reçoit les données de ses clients, il les met dans la file de sortie.

TCP est libre de découper le flot en segments pour les transmettre. Généralement, TCP attend d’avoir suffisamment de données pour remplir un datagramme IP avant de transmettre .

TCP envoie le segment en flux de données, octet par octet, chaque octet étant numéroté. Les octets sont remis au processus d’application destinataire dans leur ordre d’envoi. C’est le séquencement des octets.

Fiabilité de la remise des données :

TCP utilise le mécanisme du PAR(Positive Acknowledgment Retransmission) :

Pour chaque octet transmis, TCP attend l’acquittement positif du module TCP récepteur.

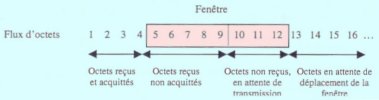

Contrôle de flux :

Il se peut que le TCP récepteur ne soit pas capable de traiter les octets aussi rapidement que le TCP émetteur les envoie(machines plus ou moins rapides,…). Il est donc nécessaire de contrôler le flux émis. Pour cela TCP utilise un mécanisme de fenêtre glissante basée sur les numéros de séquence des octets émis.

La taille de fenêtre est fixée par le récepteur lors de l’émission d’un acquittement. Il s’agit en fait du nombre d’octets que l’émetteur peut transmettre sans attendre d’acquittement.

Multiplexage :

TCP peut servir simultanément à plusieurs processus de la même machine. Ces processus communiquent par la même interface réseau et sont donc dotés de la même adresse IP. Pour les différents, TCP associe un numéro de port à chaque application qui utilise ses services.

Pour communiquer, les stations doivent connaître l’adresse IP et le numéro de port du processus destinataire. L’émetteur spécifie également le n° du port de réponse. L’abstraction (ressource attachment) reliant un process système à un n° de port est appelée " socket ".

Mode connecté :

Le transfert des données ne peut avoir lieu qu’après établissement d’une connexion. Une connexion est définie par deux extrémités(end points). Une extrémité est identifiée par son adresse IP et le numéro de port TCP utilisé. Une connexion est donc identifiée par :

(Adresse IP 1, numéro de port 1, Adresse IP 2, numéro de port 2)

On parle de circuit virtuel car les processus applicatifs voient la connexion comme un circuit physique.

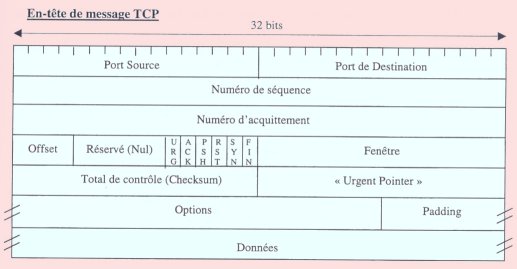

Le format des messages TCP :

En-tête de message TCP

Port source et Port de destination, codés chacun sur 16 bits. Ces champs contiennent respectivement les numéros de port TCP du processus émetteur et du processus récepteur. Les numéros de port sont codifiés de la façon suivante :

Numéro de séquence et numéro d’acquittement, codés sur 32 bits. Ces champs contiennent respectivement :

Offset, codé sur 4 bits. Ce champ indique la taille de l’en tête TCP.

Les bits de contôle (Flags ou indicateurs) :

URG : indique le champ " Urgent Pointer " doit être utilisé.

ACK : indique le champ " numéro d’acquittement " doit être utilisé.

PSH : (push) : indique qu’il faut délivrer immédiatement les données à la couche supérieure.

RST(Reset); indique que la connexion doit être réinitialisé, généralement à cause d’erreurs irrécupérables.

SYN(Synchronize) : indique que l’on établit la connexion(ouverture d’un circuit virtuel)

FIN(Finish) :indique que la connexion est terminée (Fermeture d’un circuit virtuel).

Urgent Pointer, codé sur 16 bits. Ce champ pointe vers le numéro de séquence du dernier octet de données urgentes.

Options, codé sur un nombre de bits multiple de huit. Il existe 2 formats d’options :

Acquittements cumulés :

Le principe des acquittements TCP est dit cumulatif. Cela signifie que le numéro d’acquittement renvoyé par le récepteur prend en compte les données reçues et accumulées jusqu’à là. Ainsi plusieurs envois successifs de données peut correspondre à un acquittement.

Temporisateurs et retransmission :

Lorsqu’un message TCP est émis, il faut attendre le retour de l’acquittement pour pouvoir déplacer la fenêtre glissante d’émission. L’attente est limité par un timeout , valeur au delà de laquelle le message est considéré comme perdu et est ré-émis.

Généralités :

Le protocole Internet IP introduit une nouvelle notion d’adressage dans le but de pouvoir faire communiquer entre des systèmes hétérogènes. Il est responsable du routage au sein du réseau Internet.

IP offre un service de livraison de paquets(datagrammes) en mode non connecté entre les stations du réseau. Chaque datagramme est routé indépendamment .

D’autre part, IP n’effectue qu’un petit contrôle d’erreur sur les paquets, mais n’envoie pas d’acquittement et n’est pas en charge de la transmission en cas d’erreur.

IP n’effectue donc ni le contrôle des flux, ni le séquencement des datagrammes qui sont tous deux du ressort des couches supérieurs, par exemple TCP/IP.

Taille du Datagramme IP :

Pour chaque type de réseau, il existe une taille maximale du champ de données, la taille de MTU (Maximum Transmission Unit). Etant donné que le datagramme IP est encapsulé dans la trame de données, celle-ci est également la taille maximale du datagramme IP.

Fragmentation/Réassemblage :

IP se charge de la fragmentation et du réassemblage des paquets à travers les différents réseaux. Chaque fragment du datagramme originel se présente lui-même sous la forme d’un datagramme IP dont la taille ne dépasse pas celle du MTU du réseau à parcourir. L’en-tête de ce datagramme contient les informations nécessaires au réassemblage.

Format du datagramme :

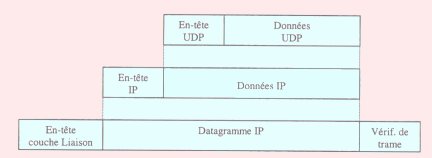

IP récupère le message de niveau 4(couche transport), met l’en-tête IP(couche réseau) et le passe à la couche MAC(couche liaison).

L’en-tête a une longueur minimale de 20 octets. Cette longueur peut varier du fait des options qui sont spécifiées ou non(jusqu’à 60 octets). Ses composantes sont les suivantes :

Routage IP :

Dans un environnement Internet, les réseaux physiques sont interconnectés par des machines, appelés " routeurs ". Chaque routeur est connecté directement à deux réseaux au minimum.

La transmission des datagrammes vers leur destination est appelé le " routage ". Il peut être effectué selon deux méthodes :

La remise des datagrammes s’effectue souvent en combinant les deux méthodes précédentes. En fait, la remise indirecte se décompose en une suite de remise directe, de routeur en routeur jusqu’à destination.

Un hôte peut émettre un datagramme s’effectue, mais il ne peut accepter ou transmettre un datagramme qui ne lui était pas destiné. Un routeur est conçu pour transmettre des datagrammes qui ne lui étaient pas directement adressés.

La table de routage :

La table de routage est présente sur les hôtes et sur les routeurs qui la consultent pour déterminer comment router un datagramme. Elle contient des informations sur les destinations et sur la meilleure façon de les atteindre. Etant donné que le routage est effectué à partir du Netid de l’hôte de destination. La table de routage contient, pour chaque numéro de réseau à atteindre, l’adresse IP du routeur auquel il faut envoyer le datagramme.

La table de routage peut être renseignée de façon :

L’algorithme de routage :

Lorsqu’un nœud émet un datagramme il procède ainsi :

IPV4(32 bits)est le protocole de première génération. Il va être remplacé par IPV6(128 bits).

Nota : Lorsque IPV6 sera mis en fonction, on pourra attribuer à chaque habitant de la terre(environ 6 millards de personnes) quatre adresses IP par personne.

Néanmoins lorsque l’on parle d’adresse IP, il faut entendre adresse IPV4.

Le protocole IP (Internet Protocol) s’occupe de l’adressage des informations. Il sert à orienter directement les informations dans la direction appropriée sur un réseau TCP/IP.

Chaque équipement sur un réseau IP est identifié par une adresse IP, une machine peut posséder plusieurs adresses IP appelés les machines multi- domiciliés(CAD que votre machine possède plusieurs cartes réseaux)..

Les adresses IP sont alloués sur le plan international par le NIC(Network Information Centre), dont l’organisme délégué en France est l’ INRIA.

Une adresse IP est codée sur 32 bits et représentè en décimal sous la forme : XXXX-XXXX-XXXX-XXXX.

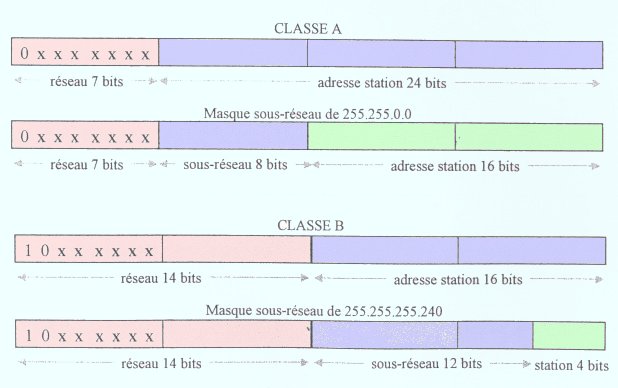

On distingue cinq classes d’adresses IP : A, B, C, D, E, cette adresse est découpée en 2 champs adresse réseau (Netid) : adresse station (Hostid)

Petit tableau récapitulatif de ces classes :

La classe A va de : 1 à 126

La classe B va de : 128 à 191

La classe C va de : 224 à 239

La classe D commence 1110 : Utilisé pour les multicats

La classe E commence 11110 : réservé

Nota :

Quelques exemples d’adresses :

|

0000.0000.0000.0000

|

Tout à zéro est réservé et indique ce réseau "Réservé" |

|

255.255.255.255 |

Tout à un, une diffusion générale sur le réseau local (Broadcast) "Réservé" |

|

127.xxx.xxx.xxx |

Loopback"Permet de tester la carte réseau" |

|

0.0.0.12 |

Station 12 sur mon réseau |

|

128.124.255.255 |

Diffusion générale sur le réseau 128.124 |

|

124.65.3.1 |

Adresse classe A |

|

165.45.70.221 |

Adresse classe B |

|

221.34.128.3 |

Adresse classe C |

En résumé : Lors de l'adressage vous avez 2 possibilités en moins(tout à zéro ou tout à un).

Voici un petit exercice, vous devez trouvez la classe, la 'adresse réseau et pour finir l'asresse station.

|

Adresse

|

Classe

|

Adresse réseau

|

Adresse station

|

|

12.3.5.6

|

|||

|

230.5.6.124

|

|||

|

126.141.2.100

|

|||

|

256.231.6.4

|

Pour touver la solution, il suffit de vous aider avec les classes d'adresses ci-dessus.

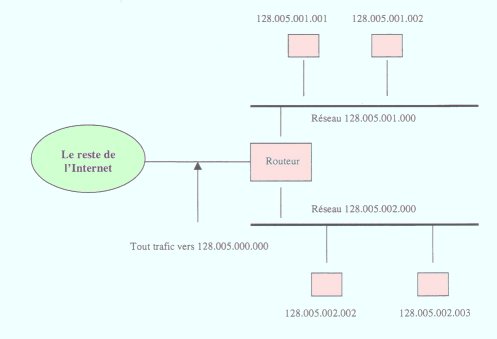

Notion de sous réseau :

Sous réseaux :

La notion de sous-réseau a été introduite pour pallier aux suffisantes de l’adressage IPV4 qui génère le gâchis d’adresses déjà évoqué. Elle est formalisé par la RFC 950 publiée en 1985. Les sous-réseaux permettent d’utiliser un numéro de réseau unique pour construire plusieurs réseaux interconnectés. On utilise pour cela une partie des bits du champ numéro- hôte( hostid) pour effectuer la distinction entre les sous-réseaux. Le reste des bits sert à affecter des numéros d’hôtes.

Lorsqu’un routeur envoie un data gramme à un réseau, il n’examine que la partie numéro- réseau(Netid) de l’adresse IP. Si le routeur dispose d’un ou plusieurs ports inutilisés, on peut définir des sous-réseaux.

La mise en œuvre d’un sous-réseau permet ainsi d’économiser l’adressage IP. Elle permet également de partionner un réseau. Son administration devient alors plus simple, puisque l’on a affaire à des entités indépendantes.

Remarque : Un numéro de sous réseau, ainsi que la partie, ainsi que la partie hôte d’une adresse IP, composé exclusivement de 0 ou de 1 ne sont pas autorisés.

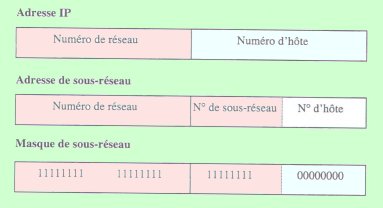

Masque de sous- réseau :

Pour rendre effective la mise en sous- réseau. Il faut que le routeur puisse traiter le numéro- hôte de l’adresse IP en distinguant la partie relative aux sous- réseaux et celle relative aux hôtes.

Pour cela, on utilise un masque de sous- réseau (subnet mask) qui permet de subdiviser la partie hostid d’une adresse IP en deux. La première partie est utilisée pour identifier le sous- réseau physique et la seconde sert à identifier l’hôte du sous- réseau.

Les bits de masque de sous- réseau sont disponibles :

Voici un petit croquis qui parle de lui-même sur les masques :

Exemple :

Nous avons besoin de 20 sous-réseaux et de 5 stations par sous-réseau en classe C.

Notre adresse réseau est 201.22.5.0 ,La partie en rouge, c'est le NETID"cette partie est fixe",par contre le HOSTID se partage en deux(Adresse de sous-réseaux et les stations).

Pour adresser 20 sous-réseaux, il faut 2 à la puissance 5=32(-2 pour les adresses réservés).

Pour les 5 stations, il faut 2 à la puissance 3=8-(2 pour les adresses réservés).

Pour calculer le masque,il suffit de compter le nombre de bit à 1 pour l'adresse sous-réseau puis de compter le nombre de 0 pour les stations.

|

NETID

|

HOSTID

|

|

128

|

64

|

32

|

16

|

8

|

4

|

2

|

1

|

|

1

|

1

|

1

|

1

|

1

|

0

|

0

|

0

|

Le masque sera donc 255.255.255.248, les 3 premiers nombres ne bougent pas, par contre le nombre 248 a été trouvé en faisant 128+64+32+16+8=248.

Voici un exercice ou vous devez trouvez la classe,nbre de bits sous-réseau et stations et pour finit la deuxième adresse IP.

|

Adresse

|

Masque

|

Classe

|

Nbre de bits sous-reseau

|

Nbre de bits stations

|

Dexieme adresse IP

|

|

201.222.10.60

|

255.255.255.248

|

|

|

|

|

|

15.16.193.6

|

255.255.248.0

|

|

|

|

|

|

128.16.32.13

|

255.255.255.252

|

|

|

|

|

|

153.50.6.27

|

255.255.255.218

|

|

|

|

|

Surréseaux :

Les adresses de classe A et B disponibles se font rares. En revanche, il y a encore de nombreuses adresses de classe C disponibles. Certaines organisations de grande taille se voient forcées d’utiliser plusieurs adresses de classe C. Celles-ci peuvent être affecté en bloc .On parle alors de mise en surréseau : un bloc d’adresses de classe C est affecté à la place d’une adresse de classe B unique. L’adressage en surréseau est essentiellement conçu pour les fournisseurs d’accès Internet.

RIP :

Routing Information Protocol est le protocole de routage le plus utilisé dans l’environnement TCP/IP. Il a été développé à l’origine par Xerox pour XNS. Il s’agit d’un protocole IGP de la classe " protocoles " à vecteurs de distance. Dans cette classe, le routeur tient à jour une table de routage qu’il diffuse périodiquement. La table est constituée de la destination, de la distance et du routeur de prochain saut.

Pour RIP, la distance se mesure en nombre de sauts(le franchissement d’un routeur compte pour un saut).

Il utilise un algorithme permettant de trouver le chemin le plus court, CAD le plus petit nombre de sauts effectuer : lorsque le réseau est directement connecté, la distance vaut 1, elle est incrémentée au premier routeur traversée.

Lorsqu’un routeur exécutant RIP reçoit une diffusion de table de routage provenant d’un voisin, il recalcule sa table de routage en fonction des informations reçues.

Il existe deux types de routeurs RIP :

Les messages RIP permettant d’établir les tables de routage sont envoyés toutes les 30 secondes.

RIP s’exécute au-dessus de UDP, protocole de couche de transport. Les routeurs RIP envoient et reçoivent leurs informations de routage sur le port UDP n°520

OSPF :

OSPF(Open Shortest Path First) fait partie d’une deuxième génération de protocoles de routage. Tout comme RIP, il s’agit d’un protocole IGP, mais alors que RIP fait partie des protocoles à vecteurs de distance, OSPF est un protocole d’état de liaison.

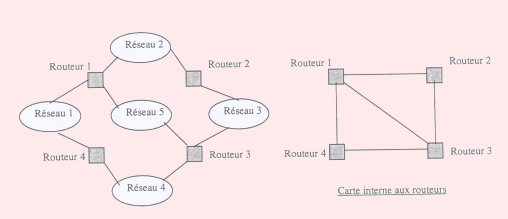

Le protocole OSPF utilise une base de données distribuées qui garde en mémoire l’état des liaisons. Chaque routeur dispose de carte complète de réseau dans laquelle les routeurs sont les nœuds et les réseaux, les liaisons entre les nœuds :

Les routeurs échangent périodiquement des informations concernant l’état de leurs liaisons(dans certaines implémentations, les messages ne sont envoyés que lorsque des modifications interviennent). Une liaison peut être up(opérationnelle) ou down(hors service).

L’algorithme utilisé OSPF permet, à partir d’un nœud de calculer le chemin le plus court avec les contraintes indiquées dans les contenues associés à chaque liaison.

Les routeurs OSPF communiquent entre eux par l’intermédiaire du protocole OSPF qui s’exécute au dessus de IP. Aucune couche de transport n’intervient . Son implémentation est ainsi plus efficace.

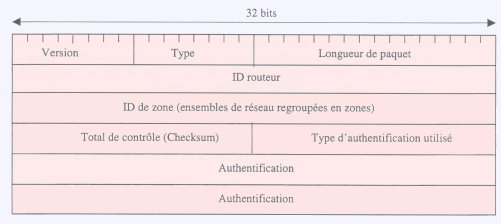

En-tête de message OSPF :

FTP :

Le protocole FTP (File Transfer Protocol) fait partie des protocoles TCP/IP les plus utilisés. Il sert à transférer des fichiers entre différents types d’ordinateurs sur un réseau TCP/IP.

Vous trouvez par exemple, le slogiciels tel que CuteFtp ou FtpExpert pour transférez des fichiers sur le serveur en question.

HTTP :

Le protocole HTTP (Hypertext Transfert Protocol) fait partie des protocoles TCP/IP les plus utilisés pour transférer des informations sur l’Internet. Il sert à transférer les informations entre les serveurs Web et les navigateurs Web.

UDP :

Le protocole UDP (User Datagram Protocol) utilise des ports virtuels pour transférer des informations entre deux applications sur un réseau TCP/IP. Il est légèrement plus rapide que le protocole TCP mais n’est pas aussi fiable.

Il opère au dessus de IP et est utilisé par des applications qui ne nécessite pas la fiabilité et la robustesse de TCP :

UDP offre un service en mode non connecté et sans reprise sur erreur. Il ne séquence pas les données et leur remise conforme n’est pas garantie. Les données peuvent arriver en ordre dispersé ou trop tôt pour être traitées(pas de contrôle de flux) ;elles peuvent se perdre ou être dupliquées (UDP n’utilise pas d’acquittement)

Pour envoyer des données par UDP, on les encapsule dans une en-tête UDP et on passe les données à IP. La couche IP envoie le paquet UDP en un seul datagramme(fragmenté si nécessaire)

Adressage UDP :

UDP offre une capacité de plus sur les services IP : IP permet à deux stations de communiquer à travers l’Internet . UDP crée un mécanisme qui permet de distinguer les destinations à l’intérieur même de la station. Ceci permet aux applications de la même station d’envoyer et de recevoir des datagrammes séparément. Les points de destination à l’intérieur de la même station s’appellent " ports " . Chaque port est identifié par un entier. Le protocole dans chaque station destinataire met les datagrammes en file d’attente devant leur port jusqu’à ce que les applications viennent les chercher.

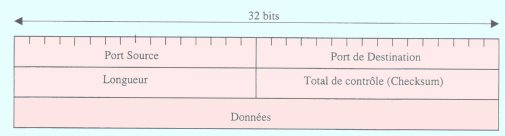

Format de l’en-tête UDP :

L’en-tête UDP a une taille fixe de 8 octets.

Port source, codé sur 16 bits. Ce champ contient le numéro du port de processus émetteur.

Port de destination, codé sur 16 bits. Ce champ contient le numéro du port du processus récepteur (à l’adresse IP spécifié) auquel on envoie les données.

Longueur, codé sur 16 bits. Ce champ contient la taille en octets du paquet UDP, en tête et données comprises.

Total de contrôle, codé sur 16 bits. Ce champ est calculé sur l’en-tête et les données UDP, mais également sur un pseudo en-tête.

DNS :

Le protocole DNS (Domain Name System) sert à convertir le nom en toutes lettres des ordinateurs connectés à l’Internet en numéro IP. Il permet aux utilisateurs de taper un nom d’ordinateur tel que www.libertysurf.fr au lieu de d’un numéro IP tel 192.162.92.3 pour accéder à un ordinateur.

DNS fonctionne suivant le mode " requête/Réponse " et de ce fait s’appuie sur le protocole de transport UDP(numéro de port 53), bien adapté pour ce type d’application .

Lorsqu’une application rencontre un nom symbolique, elle envoie une requête au résolveur de noms de DNS pour qu’il lui retourne l’adresse IP correspondante. Le résolveur de noms est généralement implémenté sur la station de travail elle-même sous la forme d’un ensemble de routines systèmes. S’il ne parvient pas à résoudre la requête, il la transmet à un serveur de noms du même réseau. Si à son tour celui-ci ne parvient pas à la résoudre, il la transmet à un autre serveur de noms qui peut se trouver sur un autre réseau.

SMTP :

SMTP permet d’envoyer des messages texte ASCII vers les hôtes disposant de services de courrier. Les adresses utilisés sont de la forme :

Jean.michel.rosee@libertysurf.fr

La première partie est le nom d’une boîte aux lettres situés sur l’hôte dc2i.com

La deuxième partie représente le nom du domaine qui gère le serveur de messagerie

SMTP s’appuie sur TCP(numéro de port 25). Lorsqu’un utilisateur veut transmettre un message, il sollicite le composant UA(User Agent) de SMTP. Le courrier est ensuite déposé dans une boîte aux lettres locale d’envoi. SMTP la parcourt régulièrement et lorsqu’il y a du courrier à envoyer, le MTA (Message Transfer Agent) de SMTP établit une connexion, le courrier est envoyé. Le processus de destination SMTP place le courrier dans une boîte aux lettres de réception . Si elle n’existe pas, un message, un message d’erreur est retourné à l’émetteur.

SMTP a désormais un nouveau protocole(MIME Multipurpose Internet Mail Extensions) qui permet de mettre des fichiers, sons de haute résolution, …)

POP3 :

Pour que SMTP puisse envoyer un message à un destinataire, il faut que celui-ci soit présent sur le réseau(puisqu’il y a établissement d’une connexion). Lorsque le destinataire n’est pas connecté, il faut utiliser une autre méthode :

POP3 s’appuie sur TCP(numéro de port 110). Il établit une connexion avec le serveur SMTP et dialogue avec lui .

POP3 ne spécifie pas de méthode d’envoi de courrier. Ce mécanisme est géré par un autre protocole(généralement SMTP).

IMAP4 :

IMAP4 s’apparente à POP3 dans le sens où il s’agit d’un protocole client/Serveur permettant l’accès à un serveur SMTP. Il s’appuie également sur TCP(numéro de port 220) et ne spécifie pas de méthode d’envoi de courrier.

Contrairement à POP3, IMP4 permet l’accès à des messages et leur manipulation directement sur le serveur sans avoir à les télécharger. IMAP4 permet également d’effectuer des opérations telles que :

TELNET :

Telnet est un protocole d’accès distant qui permet d’émuler la connexion d’un terminal sur une machine distante. La station de travail doit disposer d’un client Telnet et L’hôte distant d’un serveur Telnet. Telnet utilise TCP comme protocole de transport(numéro de port 23) :

DHCP :

Le protocole DHCP (Dynamic Host Configuration) sert à faire communiquer des périphériques de réseau avec un serveur spécial appelé serveur DHCP, qui administre les numéros IP du réseau.

Le fonctionnement général de DHCP :

Le fonctionnement de DHCP, dans les grandes lignes, est le suivant :

Si on reboote la machine clientèle, cette dernière tentera généralement d'obtenir l'adresse IP qu'elle possédait préalablement. Elle en profite pour mettre à jour les paramètres IP(masque de sous- réseau, IP du Gateway, DNS, WINS). A chaque reboot, le bail est réinitialisé( souvent le bail est configuré à 3-4 jours sur un LAN).

Si le bail de l'adresse IP arrive à échéance, le client se met à réemettre des requêtes DHCP pour obtenir un renouvellement du bail. S'il obtient pas satisfaction et que le bail arrive définitivement à échéance, le "client" supprime son IP, et se remet en quête d'une nouvelle adresse IP disponible.

Comme DHCP est basé sur de la diffusion, et que cette dernière n'est pas relayée par des routeurs TCP/IP, le serveur DHCP doit être sur le même segment Ethernet que les clients pour que le système fonctionne.

Si le réseau est composé de routeurs, le problème peut être résolu avec des routeurs utilisant le protocole BootP distant qui sont alors capables de relayer des diffusions DHCP.

WINS :

Le protocole WINS (Windows Internet Name Service) est utilisé sur les réseaux TCP/IP qui fonctionnent sous un système d’exploitation Microsoft.

Le serveur WINS permet de convertir le nom en toutes lettres des ordinateurs reliés à un réseau Microsoft en numéro IP.

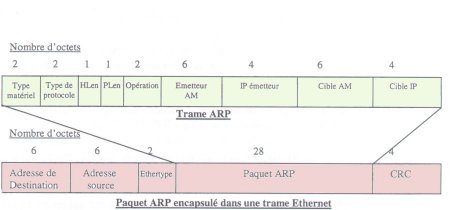

L’adressage IP est un adressage logique. Pour pouvoir émettre des datagrammes IP sur le réseau physique, il faut que ceux-ci soient encapsulés dans une trame de la couche liaison de données. Celles-ci(par exemple Ethernet ou Token Ring) doivent contenir des adresses matérielles (adresses MAC). Le problème consiste donc à faire correspondre des adresses IP à des adresses IP à des adresses MAC. Pour cela, on utilise les protocoles de résolution d’adresse(ARP- Address Resolution Protocol et RARP – Reverse ARP -)

La table ARP :

Chaque hôte IP doit tenir à jour une table de correspondance entre les adresses IP et les adresses MAC de ses destinataires potentiels. Cette table se trouve en mémoire. Sa mise à jour est effectué automatiquement par le protocole ARP. Elle peut généralement être visualisée par la commande arp .

Avant d’envoyer une requête ARP, le module ARP essaie de trouver l’adresse cible dans sa table. Si elle s’y trouve, le module ARP la retourne au pilote de réseau qui a formulé la requête : celui-ci peut alors émettre sa trame et la requête ARP n’est pas générée. Si l’adresse recherchée n’est pas dans la table ARP, la requête ARP est envoyée. Afin d’éviter les surcharges et les erreurs, la durée de vie de la table ARP est limitée à 15 minutes.

La trame ARP :

Le protocole ARP peut être utilisé pour repérer les doublons d’adresses IP. Pour cela, chaque poste qui démarre émet un requête ARP dont l’adresse IP cible est sa propre adresse. Si une réponse ARP est reçue, cela signifie qu’il y a un autre poste sur le réseau qui possède la même adresse IP. Un message d ‘alerte approprié doit alors être émis.

Les doublons ne peuvent être détectés que sur un même segment de réseau puisque les requêtes ARP ne franchissent pas les routeurs.