Architecture

de réseaux :

|

Introduction

aux architectures de Réseau :

Les trois types d’architecture de réseau les plus répandus sont

les architectures Token Ring, ARCnet et Ethernet.

- Ethernet a été initié par DEC, INTEL et XEROX, puis

par une grande partie des constructeurs informatiques.

- Token Ring a été initié par IBM. Bien que longtemps

spécifique à ce constructeur, il existe désormais des

produits compatibles.

L’architecture de réseau

détermine comment les informations vont être acheminés,

ainsi la structure du réseau.

Lors du transfert des informations,

il faut penser à la bande passante.

Il faut regarder aussi la taille

que le réseau va prendre.

Et bien sûr pour finir, il

faut voir le prix de revient .

Architecture

Token Ring :

L’architecture Token Ring a été lancé par le centre IBM

de Zurich qui a développé le concept, l’architecture et le prototype

(Zurich Ring).Elle a été présentée en 1984 comme

élément de sa solution en matière de connectivité

pour toute la gamme IBM.. Elle n’est plus guère utilisé en ce

qui concerne les nouveaux réseaux.

En effet, dés le départ, l’objectif D’IBM était de pouvoir

connecter des machines de toutes dimensions :

- Micro- ordinateurs

- Mini- ordinateurs

- Grands systèmes

Le réseau Token Ring est aujourd’hui une référence en

matière de réseau local : il est le plus répandu après

Ethernet. Il diffère des autres réseaux, plus par la méthode

d’accès utilisée(le passage du jeton dans l’anneau), que par le

câblage physique.

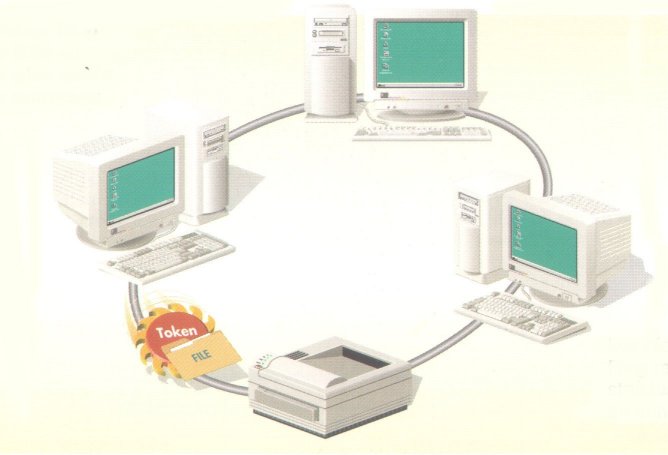

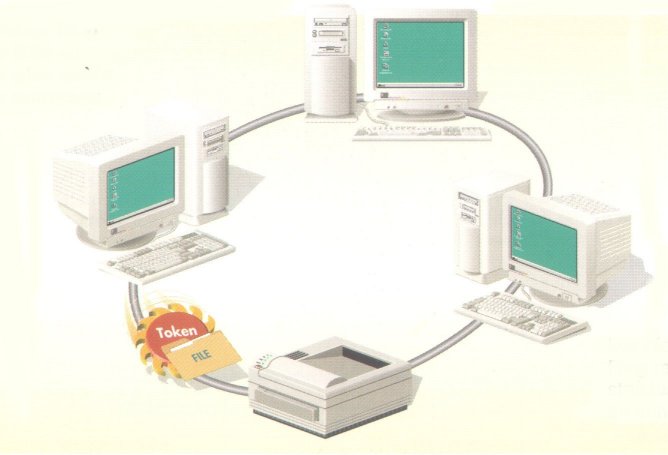

Les réseaux Token Ring reposent sur la structure de réseau en

anneau.

Normalisation :

En 1985, l’architecture Token Ring D’IBM est devenue une norme AINSI(ISO 8802.35)/IEEE(IEE

802.5)

La norme IEE 802.5 décrit le réseau Token Ring comme étant

l’implémentation d’un réseau local en anneau à 1 ou 4 Mb/s

dont l’accès est géré par un jeton. Elle a plus tard été

mise à jour pour prendre en compte le principe de fonctionnement à

16 Mbps.

Explication du jeton :

Un jeton est un signal qui régule le flux d’informations qui traverse

un réseau. Les réseaux Token Ring font circuler un jeton d’ordinateur

en ordinateur. Pour pouvoir envoyer des informations, un ordinateur doit impérativement

avoir le jeton en sa possession. Ce système permet de garantir que seul

un ordinateur peut envoyer des informations à la fois.

Les Token Ring peuvent fonctionner à différentes vitesses 4 ou

16 Mbps en paire torsadée blindée ou non.

Vous pouvez mettre aussi de la fibre optique pour faire du Token Ring.

Le jeton ne circulant que dans un sens, il est facile de trouver la panne.

Les réseaux Token Ring coûtent plus cher que les autres types

de réseaux, c’est pourquoi il tendent à être moins utilisé.

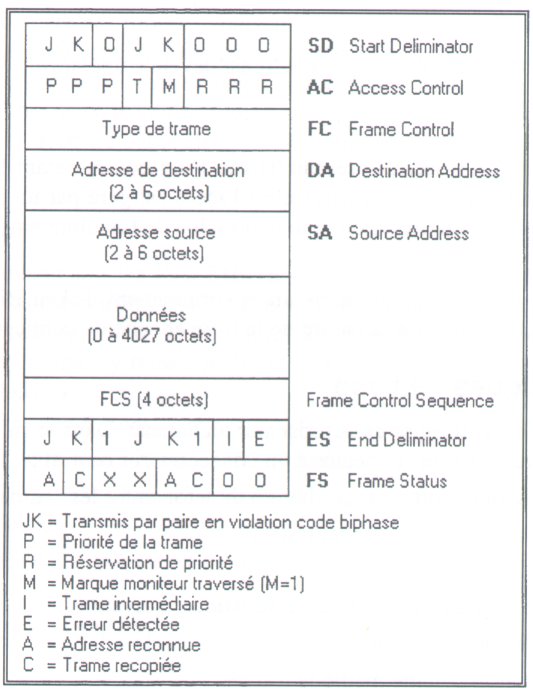

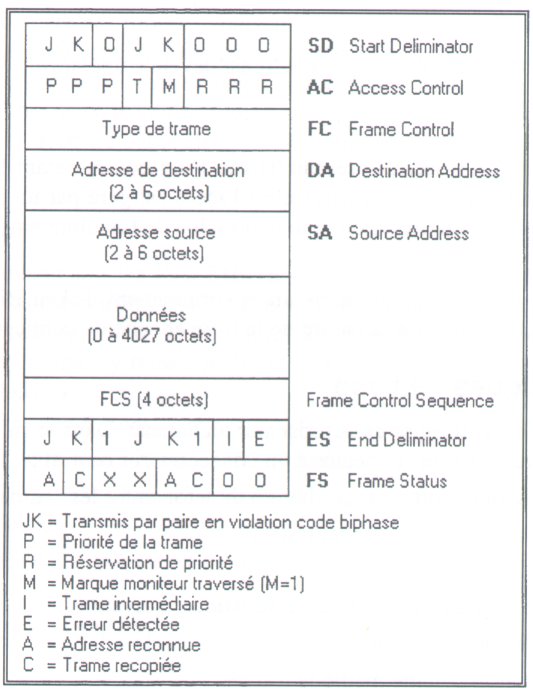

Formation de trame :

Voici la défintion des différents lettres :

SD Indique le début de la trame

AC Indique la priorité de la trame et s’il s’agit d’un jeton

ou d’une trame de données.

FC Contient soit des informations de contrôle d’accès

au support pour tous les ordinateurs, soit des informations de station finale

pour un seul ordinateur.

DA Indique l’adresse de l’ordinateur qui doit recevoir la trame.

SA Indique l’adresse de l’ordinateur qui a envoyé la trame

FCS Information de contrôle des erreurs de redondance cyclique

CRC

ED Indique la fin de trame

FS Indique si la trame a été reconnue, copiée

ou si l’adresse réceptrice était disponible.

Accès à l’anneau :

L’accès à l’anneau se fait selon l’algorithme suivant :

La station qui veut émettre intercepte le jeton (trame de 3 octets).

Elle émet sa trame en y indiquant les adresses émetteurs- récepteurs

et attend que cette trame lui revienne. Les stations de l’anneau voient la trame

passer : après analyse de l’adresse de destination. Elles la régénèrent

en la transmettant à la prochaine station dans le sens de la boucle.

Nota : Chaque ordinateur fonctionne comme un répéteur

unidirectionnel.

Lorsque la trame arrive à la station de destination, celle-ci reconnaît

son adresse. Elle recopie les données et positionne les bits A et C pour

indiquer que l’adresse a été reconnue et que les données

ont été recopiées.

A la fin de la boucle, la trame revient à la station source avec les

bits A et C modifiées. Celle-ci reconnaît sa trame et constate

que le destinataire a bien reçu les données. Elle détruit

alors la trame déjà émise et, même si elle a d’autres

données à émettre, elle temporise et passe le jeton à

la station suivante sur l’anneau.

Ainsi, le jeton n’est de nouveau libre qu’après un tour de la boucle(lorsque

la trame revient à son émetteur ).Cette solution est acceptable

car le temps de propagation est relativement négligeable. Cela n’est

pas de même lorsque l’on dépasse les 4 Mbps.

Notion de priorité :

Le passage du jeton est déterministe, en ce sens qu’un ordinateur ne

peut pas forcer le passage sur l’anneau comme il peut dans un environnement

CSMA/CD.

La station désirant capter le jeton doit avoir un niveau de priorité

suffisant. Si ce n’est pas le cas, elle effectue une réservation dans

la trame en cours avec sa propre priorité. Le jeton libre est ré-

émis avec cette priorité.

Les bits P et R de l’octet de contrôle autorisent 8 niveaux de priorité :

- Les 3 bits P désignent la priorité de la trame en circulation

sur le réseau.

- Les 3 bits R désignent le niveau de priorité de la prochaine

trame qui circulera sur le réseau, ce qui correspond à la réservation.

Contrôle du système :

Le premier ordinateur qui se connecte sur le réseau est en général

désigné par le système Token Ring comme contrôleur

de l’activité réseau. Il peut également s’agir de la station

qui a l’adresse la plus haute.

Le contrôleur s’assure que les trames sont correctement émises

et reçues : il recherche les trames qui ont circulé plus

d’une fois sur l’anneau(lorsqu’il voit passer une trame pour la première

fois, il positionne le bit M à 1) et garantit qu’un seul jeton se trouve

sur le réseau à un instant t.

Spécificité du Token Ring à 16 Mbps :

Dans le cas de l’anneau à jeton à 16 Mbps, l’émetteur

rend immédiatement le jeton, contrairement au réseau à

4Mbps où il ne rend qu’après avoir reçu en retour la trame

qu’il avait émise. Il y a donc libération anticipée du

jeton.

D’autre part, la longueur de trame est plus importante que dans un réseau

à 4Mbps.

La station qui veut émettre des données, repère le jeton

au passage, prend l’octet de contrôle qui contient le jeton mais aussi

des éléments de supervision et de priorité et remet cet

octet sur le support physique derrière la trame qu’elle vient d’émettre.

Eléments matériels :

Concentrateur :

Dans un anneau Token Ring, c’est le Concentrateur qui contient l’anneau physique.

Il est connu sous diverses appellations :

- MAU :Multistation Access Unit

- MSAU : MultiStation Access Unit

- SMAU : Smart MultiStation Access Unit

Architecture

ETHERNET :

Origine de L’architecture Ethernet

ALOHA

A la fin des années 60, l’université d’Hawaii a mis au point

un réseau étendu(WAN) appelé ALOHA, pour connecter des

ordinateurs dispersés sur le campus (sur plusieurs îles)

Le principe d’ALOHA, qui est à l’origine de toutes les méthodes

d’accès aléatoire, est le suivant :

Lorsqu’un ordinateur doit émettre, il le fait sans se préoccuper

des autres usages du réseau. En cas de collision avec un ou des signaux

émis par d ‘autres stations, les signaux sont perdus. Ils seront

ré- émis ultérieurement.

Les avantages de cette technique sont :

- Extrêmement simple

- Ne nécessite pas de synchronisation

- Présente une gestion décentralisée

Ses inconvénients sont :

- Perte d’information due aux collisions

- Manque d’efficacité puisque la transmission des trames en collision

n’est pas interrompue.

- Débit très faible

Une amélioration possible consiste à découper le temps

en tranche et à n’autoriser l’émission de trames qu’en début

de tranches : ainsi, soit il n’y a pas de collision , soit il y a

collision complète sur le message. Dans ce cas, il doit y avoir retransmission,

après un temps aléatoire. Cette technique est appelée "Slotted

ALOHA "(ALOHA en tranches).

Accès aléatoire avec écoute

de la porteuse :

Cette technique est appelée CSMA (Carrier Sense Multiple Access).

Elle consiste à écouter le canal avant de commencer à émettre.

S’il y a déjà un signal sur la ligne, l’émission est différée.

Les risque de collisions sont ainsi considérablement réduits,

mais non éliminés. En effet, il existe une période de vulnérabilité :

il s’agit du temps de propagation entre les deux stations les plus éloignés.

Si pendant cette période l’émetteur ne détecte pas de signal,

il peut y avoir collision et il faudra ré- émettre plus tard les

trames perdues.

Pour résoudre ce problème, la technique CSMA existe en plusieurs

variantes :

La station écoute le canal lorsqu’une trame est prête à

être envoyée. Si le canal est libre , elle émet ;

sinon elle recommence le même processus après un délai

aléatoire.

- CSMA persistant :

La station écoute le canal lorsqu’une trame est prête à

être envoyée. Si le canal est libre , elle émet ;

sinon elle continue à écouter jusqu’à que le canal

soit libre et émet à ce moment là.

Si cette technique permet de perdre moins de temps, elle augmente le risque

de collisions. En effet, dés que le canal se libère , toutes

les stations qui étaient en attente émettent en même

temps.

- CSMA p- persistant, 0<=p<=1 :

Cette technique est la même que la précédente, mais

lorsque le canal se libère, la station émet avec la probabilité

p(ou diffère son émission avec la probabilité 1-p).

Le risque de collision est ainsi diminué

- CSMA/CD (Collision Detection ) – CSMA avec détection des collisions :

Cette technique est actuellement la plus utilisée(notamment par l’architecture

Ethernet). Elle est normalisée par L’ISO(8802.3) et L’IEEE 802.3.

La station écoute avant d’émettre pour savoir si le canal est

libre. Si tel est le cas, elle émet, mais tout en continuant à

écouter. Ainsi , s’il y a collision, elle peut interrompre au plus

tôt sa transmission et envoyer des signaux appelés bits de bourrage

pour prévenir les autres stations de collision. L’émission avortée

sera retransmise suivant un algorithme dit de " Backoff ".

Cette technique engendre un gain d’efficacité par rapport aux CSMA

décrites précédemment. En effet :

Les collisions sont détectés immédiatement , non pas

par une absence d’acquittement , mais par la détection d’interférences(l’émetteur

compare le signal émis avec celui qui passe sur la ligne).

Les transmissions en cours sont stoppées.

Cette méthode de détection des conflits nécessite des

techniques de codage suffisamment performantes pour pouvoir reconnaître

une superposition de signaux.

- CSMA/CA(Collision Avoidance) –CSMA avec résolution des collisions :

Cette technique est également utilisée sur de nombreux réseaux

locaux, mais elle n’est pas normalisée.

Les stations qui veulent émettre testent le canal à plusieurs

reprises pour s’assurer qu’il est libre .Tout message reçu doit être

acquitté immédiatement par son récepteur. L’envoi de

nouveaux messages ne se fera qu’après un certain temps pour garantir

un transport sans perte d’information . Le non-retour d’un accusé

de réception, au bout d’un temps prédéfini, permet

de détecter s’il y a eu collision.

Cette méthode est simple à mettre en œuvre et qui plus est

elle ne nécessite pas de technique de codage pour détecter

les collisions comme c’est le cas pour CSMA/CD.

L’architecture Ethernet est l’architecture la plus utilisée pour

les nouveaux réseaux.

L’architecture Ethernet est reconnue comme un standard depuis le début

des années 1980.

Les normes qui régissent le fonctionnement des réseaux Ethernet

sont pour la plupart définies par l’IEEE(Institue of Electrical and

Electronic Engineers)

L’architecture Ethernet n’a pas besoin de jeton. Pour envoyer des informations,

chaque ordinateur marque une pause qui lui permet d’effectuer cet envoi.

L’architecture Ethernet est peu coûteuse.

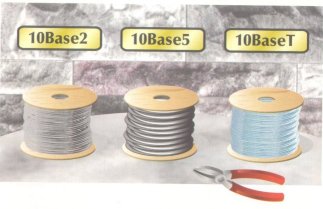

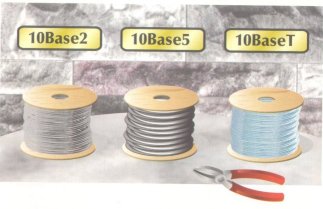

Caractéristiques des câbles ETHERNET :

Les réseaux Ethernet nécessitent des types de câble spécifiques

pour transférer les informations..

|

10Base2

|

Le câble 10Base2 est généralement utilisé

sur les réseaux de petites taille organisés en bus. Il permet

par exemple de relier les ordinateurs d’un bureau qui ne compte que quelques

employés.

Le câble 10Base2 est un modèle de câble coaxial

. Il peut atteindre une vitesse de transfert de 10 Mbps, chaque segment

de câble ne doit pas dépasser 185 mètres de long.

|

|

10Base5

|

Le câble 10Base5 n’est plus guère utilisé sur les

nouveaux réseaux .

C’est un câble coaxial épais et rigide, son épaisseur

le rend difficile à installer. Le câble 10Base5 est parfois

appelé Ticknet.

Le câble 10Base5 peut atteindre une vitesse de transfert de 10

Mbps. Chaque segment de câble ne doit pas dépasser 500 mètres

de long.

|

|

10BaseT

|

Le câble 10BaseT est très répandu sur les nouveaux

Ethernet. Il est relativement bon marché et facile à installer

et à réparer. Chaque segment de câble reliant un ordinateur

à un HUB ne doit pas dépasser 100 mètres de long.

Le câble 10BaseT repose sur de la paire torsadée non blindée.

Il permet d ‘atteindre une vitesse de transfert de 10 ou 100 Mbps.

Le câble qui atteint 100 Mbps est parfois appelé 100BaseT

|

|

10BaseFL

|

La principale raison à l’utilisation de segments 10baseFL est

la possibilité de dérouler de longs câbles entre des

répéteurs, tels que des immeubles. En effet, la distance

maximale d’un segment 10baseFL est de 2000 mètres.

|

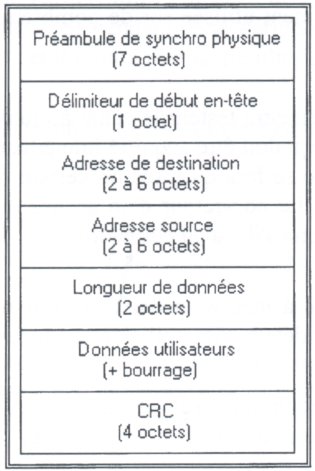

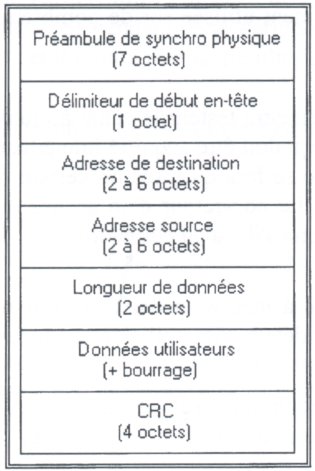

Format de trames Ethernet :

Ethernet fragmente les données en paquets dans un format différent

du paquet utilisé par d’autres réseaux. Il décompose les

données en trames. Une trame est un ensemble d’information transmis sous

la forme d’une unité unique.

La longueur d’une trame Ethernet peut être comprise entre 64 et 1518

octets. La trame Ethernet elle-même utilise 18 octets. Ainsi il reste

entre 46 et 1500 octets pour les données. Chaque trame contient des informations

de contrôle et suit la même organisation de base.

Le CRC (Contrôle de Redondance Cyclique) permet de s’assurer que la trame

est arrivée sans être endommagée.

Il est primordial que lorsqu’une station émet, elle soit sûre

que le média est disponible pendant toute la durée de son émission.

Dans une situation extrême, une station émet une trame(la plus

courte cad 64 octets ) ; juste avant de recevoir le premier bit de cette

trame, la station de destination transmet sa propre trame ; il en résulte

une collision.

Pour que le mécanisme de détection de collision fonctionne, il

est impératif que la première station soit avertie de la collision

avant la fin d’émission de sa trame ; pour cela, il faut que le

temps aller- retour entre les 2 stations ne soit pas supérieur à

la durée d ‘émission de la trame la plus courte. Ce temps

s’appelle RTD(Round Trip Delay). Le RTD d’un réseau doit être

calculé ou mesuré systématiquement quelle que soit la topologie

du réseau.

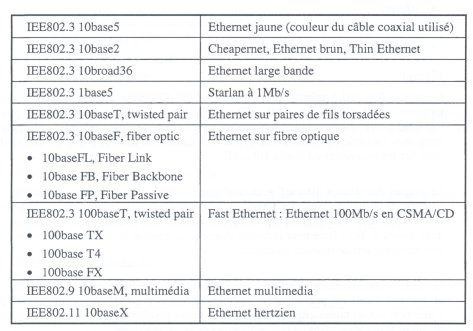

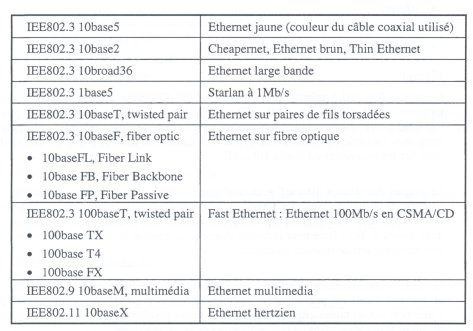

Les différents réseaux Ethernet normalisés sont les suivants,

selon la nomenclature IEEE.

Architecture

ARCNET :

L’architecture ARCNET fait partie des plus anciennes dans le domaine des ordinateurs

personnels.

Les réseaux ARCNET sont souvent simples, flexibles et peu coûteux.

Comme l’architecture Token Ring, l’architecture Arcnet utilise aussi un jeton

pour contrôler le flux d’information.

A la différence de Token Ring , arcnet est monté en étoile

dont le centre est occupé par un concentrateur.

Il existe 3 types de concentrateurs ARCnet :

- Passif

- Actif

- Intelligent :Effectuent automatiquement un certain nombre d’opérations

(détecter les erreurs, de plus il permet à l’administrateur

système de mieux contrôler les différents segments du

réseau.

Réseau

Apple :

Pour contrôler les transferts d’informations sur les réseaux reliant

des ordinateurs Apple, la société Apple a crée l’architecture

AppleTalk .

L’architecture AppleTalk est intégrée au système d’exploitation

Macintosh. Chaque ordinateur qui utilise ce système d’exploitation intègre

en standard des fonctions de réseau.

Apple a, par ailleurs, conçu une autre version de l’architecture AppleTalk,

appelée AppleTalk Phase2. Les réseaux AppleTalk sont parfois également

appelés réseaux LocalTalk .

Le nom LocalTalk se réfère au matériel de réseau

utilisé sur les réseaux AppleTalk. Les ordinateurs Macintosh intègrent

au standard du matériel LocalTalk tel que des connecteurs et des cartes

d’interface.

Les réseaux LocalTalk sont composés de petits réseaux,

ou groupes de travail, appelés zone. Chaque zone peut contenir jusqu’à

32 ordinateurs.

Le serveur est appelé AppleShare, chaque ordinateur Macintosh intègre

des logiciels qui permettent à l’utilisateur d’accéder aux serveurs

AppleShare du réseau.

Le câble utilisé pour le réseau LocalTalk est généralement

de la paire torsadée blindée.

Le taux de transfert est très faible, il atteint 0.22 Mbps

La carte utilisé pour le réseau Macintosh s’appelle carte EtherTalk.

Interconnexion de réseaux locaux :

L’interconnexion de réseaux locaux peut être utilisé par l’intermédiaire de ponts et/ou de routeurs. Une technique de routage particulière est mise en œuvre : le Source Routing . C’est la station émettrice qui doit trouver une route à travers les divers ponts qui doivent être traversés, pour atteindre la station cible. Etant donné qu’il existe plusieurs chemins possibles, cette méthode présente l’avantage de la fiabilité du réseau.

On peut réaliser l’interconnexion de réseau Token Ring par l’intermédiaire

d’un réseau FDDI qui joue alors le rôle d’anneau fédérateur.

FDDI :

FDDI(Fiber Distributed Data Interface) est un réseau local ou métropolitain à haut débit (100 Mb/s) avec une administration de réseau intégré (SMT –Station Management ).

FDDI est décrit par la norme ISO 9314 ou par la norme AINSI ASC X3T9.

Les réseaux FDDI sont principalement utilisé pour :

- Interconnecter des réseaux locaux Ethernet, Token- Ring et FDDI (il s’agit de la solution la plus employée dans un contexte de réseau fédérateur).

- Partager des applications réparties

- Satisfaire aux besoins du monde industriel et de la recherche pour des applications

nécessitant un débit important(CAO, Images de syntèse

)

D’une manière générale, cette technologie pourra être utilisé pour toutes les applications gourmandes en bande passante.

Un des principaux avantages de cette technologie est qu’elle existe depuis de nombreuses années et que les équipements sont disponibles couramment. L’offre commerciale est en constante évolution, et il existe même des variantes à cette technologie :

- TPDDI ou CDDI : support cuivre (TP : Twisted Pair, paire torsadée ; C : Copper ; cuivre)

- FDDI sur fibre monomode (alors que la norme précise une fibre multi-modes).

Caractéristiques de FDDI :

- Double anneau contre- rotatif

- Méthode de fibre maximale : 200 km, soit une distance maximale de 100 km lorsque le réseau est à plat ou 31 km de diamètre lorsqu’il est en boucle.

- Distance maximale entre deux noeuds : 2 km.

- Débit maximal 100Mb/s par boucle, c’est à dire 200 Mb/s sur les deux

- Taille maximale des trames : 45 000 octets

- Emission en bande passante

- Codage des données du type 4B/5B – NRZI(codage de 4 bits sur 5 cellules en NRZ inversé)

- Support physique : fibre optique multimode 62.5/125. Il est également possible d’utiliser d’autres supports notamment de la fibre optique monomode qui possèdent une atténuation de signal plus faible que les fibres multimodes (la distance maximale entre 2 nœuds est de 60 km).

- Nombre maximal de stations en classe A :500

- Nombre maximal de stations en classe A :1 000

- Protocole utilisé : généralement TCP/IP

Architecture de FDDI :

Le réseau FDDI repose sur une topologie en double- anneau pour laquelle il existe 3 classes d’équipement :

- La classe A connecté sur le double- anneau DAS : Dual Attachment

Station

- La classe B possédant une double- connexion sur un seul anneau SAS :

Single Attachment Station.

- La classe C composé des concentrateurs connectés sur les deux anneaux et pouvant relier les éléments de base B- DAC : Dual Attachment Concentrator et SAC : Single Attachment Concentrator.

Format de trame :

Technique d’accès FDDI :

Il existe 2 classes de service sur un réseau FDDI :

- La classe de service synchrone : elle correspond aux applications qui nécessitent une bande passante garantie et/ou un délai d’acheminement prévisible. Les stations sont assurés d’obtenir un certain pourcentage de la bande passante totale disponible sur l’anneau.

- La classe de service asynchrone. Elle satisfait les contraintes de trafic en créant une bande passante partagée par toutes les stations qui utilisent cette classe de service.

Protocoles dérivés de FDDI :